Das Internet – Tutorial für Einsteiger

Das Internet – Einleitung zum Tutorial für Einsteiger

Die grundlegende Beherrschung des Internet gilt mittlerweile als Kernkompetenz sowohl im privaten als auch im betrieblichen Rahmen und wird von vielen Menschen im Westen als Kulturtechnik ähnlich wie Lesen und Schreiben betrachtet. Wer also die umfassenden Möglichkeiten nutzen will, die das Internet bietet, oder seine beruflichen Chancen verbessern möchte, kommt um eine Beschäftigung mit diesem Medium nicht umhin.

Dieses Tutorial richtet sich in erster Linie an Nutzer von Betriebssystemen der Firma Microsoft. Nichtsdestotrotz sind die Informationen in der Regel grundlegend und damit betriebssystemunabhängig. Auch wenn dieses Tutorial Sachverhalte möglichst korrekt darstellen will, so können keine Garantien für Richtigkeit der Angaben übernommen werden.

Die Entstehung fusst auf den theoretischen Grundlagen, die ich für meine internen Mitarbeiterschulungen bei der Selbsthilfe im Taunus (SiT e.V.) in den Jahren 2000/2001 erstellt habe. Eine Aktualisierung und Erweiterung wurde 2003 durchgeführt, um dieses Tutorial auch für Schulungen beim Verein für Kultur und Bildung (KUBI e.V.) in Frankfurt nutzen zu können. Ich danke den Redaktionen der c’t und Dr. Web für ihre Anregungen.

Geschichte des Internet

Die Ursprünge des heutigen Internet

reichen in die 60er Jahre zurück, als der Mensch den Mond betrat und die Hippies das Zeitalter des Wassermanns heraufziehen sahen. Das amerikanische Verteidigungsministerium initiierte eine Vernetzung von Computern, um im Falle eines atomaren Angriffs militärische Daten retten zu können. 1969 demonstrierte Professor Leonard Kleinrock von der University of California in Los Angeles das Senden und Empfangen kleiner Datenpakete zwischen zwei Computern.

Man erkannte schnell,

daß auch der akademische Betrieb von der Möglichkeit profitieren würde, Forschungsergebnisse anderer Institute über das Netz abrufen oder diesen eigene Daten zur Verfügung stellen zu können. Dies wurde in den frühen 70er Jahren realisiert, so daß 1972 neben militärischen Einrichtungen 50 Universitäten am Netz angeschlossen waren.

Studenten dieser wissenschaftlichen Einrichtungen entdeckten

das Netz auf ihre Weise: Eine Art „black board“ war ihr Wunsch, ein Nachrichtenbrett „für Mitfahrgelegenheiten, Jobs, Wohnmöglichkeiten, Reisepartner oder die Möglichkeit, einfach nur zu diskutieren und zu labern. So entstand das Usenet, die Hauptader der heutigen Newsgroups“ [1].

Anfang der 80er Jahre wurde

der militärische Teil ausgegliedert, und das Internet trat aufgrund seiner zivilen Nutzung und neuer Datenübertragungsprotokolle den Siegeszug an. Denn Anfang der 90er Jahre hat das CERN, das internationale Kernforschungszentrum in Genf, das „World Wide Web“ entwickelt, kurz „WWW“ oder Web genannt. Dieser Teilbereich des Internets läßt sich bequem über eine grafische Oberfläche bedienen und erlaubt den Einsatz grafischer Elemente.

Was wir heute unter „Internet“ verstehen,

„ist nicht ein einziges homogenes Netz, sondern ein Verbund aus vielen kleinen, territorial oder organisatorisch begrenzten Netzen.“ [1] Mehrere Millionen User (Benutzer) sind täglich online (im Internet) und nutzen es, um sich zu informieren, zu recherchieren, zu lernen oder zu kommunizieren (vor allem per eMail).

Struktur des Internets

Was ist das Internet nun eigentlich?

Das Internet stellt einen Rechnerverbund aus Millionen Computern dar, die weltweit per Telefonleitung miteinander kommunizieren. Wählen wir uns ein, ist unser Computer einer von ihnen. Der Datentransfer und das Ablegen von Informationen übernehmen leistungsfähige Rechner, sogenannte Server. Diese stehen zumeist in Rechenzentren (Server-Farmen), die von Internet-Dienstleistern, sogenannten Providern, betrieben werden.

Technisches

Es gibt Spezifikationen, Protokolle, die den Datentransfer reglementieren. Sie beschreiben den Ablauf des Datentransfers und stellen den Aufbau der Datenpakete und die Kommunikation zwischen Sender und Empfänger sowie das sichere und komplette Ankommen des Datenpaketes sicher. Das Protokoll für die Internetkommunikation hört auf den klangvollen Namen TCP/IP (sprich: „TiSiPi/EiPi“). TCP steht für „Transmission Control Protocol“. Dieses Protokoll fügt die gesendeten Datenpakete am Zielcomputer wieder zur ursprünglichen Nachricht zusammen. IP steht für Internet-Protokoll und sorgt dafür, daß die gesendeten Daten nicht auf irgendeinem sondern beim adressierten Empfänger ankommen.

Wer bin ich…?

Damit Daten exakt adressiert werden können, erhält jeder Teilnehmer des Internets eine sogenannte IP-Adresse (sprich: „EiPi“). Eigens dafür bestimmte Server kümmern sich um die Adressierung und Verwaltung dieser IP-Adressen. Anhand dieser Adresse kann jeder Rechner im Netz lokalisiert werden. Es leuchtet ein, das eine IP weltweit nur einmal vergeben wird. Ein Beispiel für eine IP wäre 124.123.234.33.

Dienste im Internet: Das World Wide Web

Der jüngste Dienst innerhalb des Internet

ist das World Wide Web (WWW). Wenn im allgemeinen Sprachgebrauch vom Internet geredet wird, ist meist das WWW gemeint. Die Nutzung erfolgt mittels eines sogenannten Browsers, mit denen der Nutzer Webseiten durchsurft.

Die grundlegende Sprache

des WWW ist HTML (HyperText Markup Language). Eine der wichtigsten Eigenschaften von HTML ist die Möglichkeit, Verweise („Hyperlinks“) zu definieren, die zu anderen Stellen im eigenen Projekt oder zu beliebigen anderen Internet-Adressen führen können. Weitere Sprachen, die Interaktivität bzw. multimediales Erleben erzeugen, sind Java, JavaScript, PHP und Flash.

Wie kommen die Seiten ins Internet?

Das WWW besteht aus einzelnen Seiten, die die Anbieter auf den Servern der Provider ablegen. Alle Seiten werden immer durch diesen Anbieter selbst angelegt, gepflegt und aktualisiert. Jeder Nutzer des Internets kann auf diese Informationen zugreifen.

Links

Das Beste des Ganzes ist nun, daß man diese Dokumente durch sogenannte Hyperlinks beliebig miteinander verknüpfen kann. Die sogenannten Links heben sich meist farblich vom restlichen Text der Seite ab und sind unterstrichen. Auch grafische Elemente können Links repräsentieren. Fährt man mit dem Mauszeiger über die Grafik (oder auch über den unterstrichenen Text) verändert sich der Mauszeiger. Klickt man nun auf einen Link, landet man auf der Internetseite, die der Anbieter für diesen Link festgelegt hat. So kann man von einen Dokument, dass einem interessiert zu einem anderen Dokument eines ähnlichen oder des gleichen Themas gelangen. Man klickt sich also von Seite zu Seite. Der Vergleich mit dem Sprung von Welle zu Welle und der daraus resultierende Begriff „Surfen“ liegt nahe.

HTML

Zur Erstellung eines Dokumentes im Internet gibt es eine Seitenbeschreibungssprache, genannt HTML, „Hyper Text Markup Language“ (sprich: „Heiper Text Markap Lengwitsch“). Zu erkennen sind klassische, statische Internet-Dateien an den Dateiendungen .htm oder .html. Dynamische Webseiten, die erst im Augenblick der Abfrage auf dem Server nach Vorgaben zusammengebaut werden, erkennt man an Endungen wie .shtml, .pl, .cgi oder .php. Immer mehr findet man auch sogenannte „geflashte“ Seiten, dies sind animierte Webseiten oder Inhalte, die man nur sehen kann, wenn das dafür benötigte Zusatz-Programm auf dem PC installiert ist.

URL, die Internetadresse

Jede Internetpräsenz beginnt mit einer Einstiegsseite, Homepage genannt. Von hier kommt man auf die Unterseiten, wie die Titelseite einer Zeitung mit einer Art Inhaltsverzeichnis. An sich ist diese Homepage über eine Zahlenkombination wie http://123.23.64.123 erreichbar. Kein Mensch merkt sich gerne langweilige Zahlenkolonnen, folglich wurde das Domainkonzept eingeführt, d.h. die Homepage lässt sich durch einen Klarnamen ansprechen wie z.B. wolke23.de.

Diese Domain, also die Bezeichnung für ein Internetangebot, nennt man als Ganzes auch URL, wir Engländer sagen dazu auch „Uniform Resource Locator“ (sprich: „Juniform Resors Lokäter“). Für Domains bestehen bestimmte Regeln. Es gibt eine Reihe sogenannter Top-Level-Domains, die das Ende einer URL bilden und länderspezifisch oder thematisch festgelegt sind, z.B.:

| .com | Seiten mit kommerzieller Ausrichtung |

| .info | Informationsseiten |

| .gov | Institutionen der amerikanischen Regierung |

| .ch | Schweiz |

| .de | Deutschland |

| .net | Netzbetreiber oder Netzwerke |

Es versteht sich von selbst, daß jede URL im Internet nur einmal vergeben werden kann.

Dienste im Internet: eMail

Einer der am häufigsten genutzten Internet-Dienste

ist die elektronische Post. Sie bietet viele Vorteile gegenüber der alten „Schneckenpost“, unter anderem:

- Geschwindigkeit: Mails sind in wenigen Minuten beim Empfänger

- Preiswert: Eine Mail kostet – wenn sie offline geschrieben und gelesen werden – so gut wie nichts

- Speicherung und Verarbeitung: Mails werden digital gespeichert und können in Textverarbeitungsprogrammen weiterbearbeitet oder in diesen verfaßt werden.

Für eMails benötigt man

spezielle Programme wie Outlook Express, Eudora, Pegasus-Mail oder Post Me und/oder einen Freemail-Account wie beispielsweise Web.de oder GMX.

Kommunikation per eMail

Noch kurz was zu Sicherheitsaspekten. Jede Mail kann bei der Durchleitung über die Server durch die zuständigen Betreiber gelesen und sogar manipuliert werden. eMail ist nichts für vertrauliche Informationen. Auch wenn ein Missbrauch auf Grund der Millionen Mails, die täglich den Erdball umkreisen, recht gering ist, mehr als auf eine Postkarte sollte man auch in eine eMail nicht schreiben.

eMail – Adresse

Um eine eMail an einen Empfänger zu verschicken, brauchen wir drei Dinge. Einen Internet-Zugang, ein Programm, daß das erledigt, und natürlich die eMail-Adresse des Empfängers. Eine eMail-Adresse setzt sich aus dem eigentlichen Namen und dem Namen der zugehörigen Domain (z.b.: Firmenname.de, Firmenname.com, oder web.de, hotmail.com etc.) zusammen, an die die Mail verschickt wird. Dort wird sie im Postfach des Empfängers gelagert. Es versteht sich von selbst, daß jede eMail-Adresse weltweit nur einmal existieren kann. Namen und Domainname werden durch das Zeichen @ getrennt, „at“ auf Deutsch etwa „bei“. Heraus kommt also: Nutzername@domain Ein Beispiel: Max_Maier@t-online.de Hier hat sich beispielsweise Meiers Max beim Provider T-Online, der Telekom, seine eMail-Adresse eingerichtet. Groß-/Kleinschreibung ist bei der Angabe der Adresse egal, einige Sonder- und Leerzeichen sind verboten, man nutzt darum häufig den Binde- oder Unterstrich.

Welchen eMail-Namen man hat, hängt nicht nur vom eigenen Wunsch ab, sondern auch davon, welche Namen/ Adressen schon besetzt sind. So kann man davon ausgehen das bei „AOL.com“, der Name Müller@AOL.com schon besetzt ist. Durch Anhängen von Ziffern kann man seine Adresse vielleicht doch noch bekommen, z.B. Müller_71@AOL.com. Beim Anlegen der eMail-Adresse muss man es notfalls öfter probieren, bis man eine passende bekommt. TIPP: Wenn sie eine eMail-Adresse auch für den beruflichen Kontakt oder sogar zum Bewerben nutzen wollen, vermeiden sie Spaß oder sogar anzügliche eMail-Namen wie „bindiebeste@web.de“, „alteZicke_90@t-online.de“ .

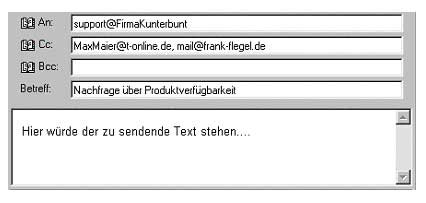

Aufbau einer eMail

Bevor wir uns mit speziellen Programmen zum Empfangen und Senden von eMails befassen, die alle ein bisschen anders aussehen, besprechen wir zunächst den Aufbau einer Mail.

Dazu richten wir in obenstehendem Beispiel eine Anfrage an eine imaginäre Firma mit der eMail-Adresse support@FirmaKunterbunt. Der Empfänger meiner Post ist also die Support-Abteilung der Firma Kunterbunt. Die erste Angabe ist die eMail-Adresse des Empfängers im Feld „An:“. Das Feld „CC:“ steht für „Carbon Copy“. Dieser Begriff stammt noch aus der Zeit der Schreibmaschine und bedeutet Durchschlag. Alle Empfänger, die wir hier, meist getrennt durch Komma oder Semikolon, eingeben, erhalten unsere Mail außerdem. Im Kopf der empfangenen Mail kann jeder lesen, wer außerdem einen Durchschlag erhalten hat. Das Feld „BCC:“ bedeutet „Blind Carbon Copy“. Auch hier wird die Mail zusätzlich an die eingetragenen Empfänger verschickt. Im Gegensatz zu CC ist der BCC-Empfänger jedoch unsichtbar für alle anderen Empfänger, er sieht jedoch, an wen die Mail per „TO“ und „CC“ sonst noch verschickt wurde. Die Zeile „Betreff:“ nimmt eine kurze Beschreibung des Inhaltes der Mail auf. Hier sollte man eine aussagekräftige Schlagzeile angeben, die dem Empfänger kurz erzählt, worum es in der Mail geht. Das letzte besonders große Feld nimmt den Text der zu übermittelnden Nachricht auf.

Tippfehler

Was passiert eigentlich, wenn man sich in der Angabe der eMail-Adresse vertippt und die Mail verschickt? Wenn’s ganz blöd kommt, hat jemand anderes die angegebene Adresse und bekommt dann natürlich unseren Brief zugestellt. Sowas passiert mitunter, ein falscher Bindestrich reicht da schon, und man bekommt dann meist eine Antwort von einem völlig verwirrten, ahnungslosen Empfänger. Existiert die von uns angegebene Adresse nicht, erhalten wir die Mail als Fehlermeldung mit der Bemerkung „unzustellbar“ zurück.

Anhänge / Attachments

Nun sind das Werkzeug eMail, verschiedene Provider und die Bedinungen bei vielen Empfängern nicht dazu geeignet, gigabytegroße Spielfilme zu übertragen. Bei der Größe der angehängten Dateien sollte man sich deshalb zurückhalten. Viele Freemail-Anbieter beschränken sogar die Größe des Anhangs. Schon ein 1 MB (Megabyte) großer Anhang stellt sowohl den Empfänger als auch den Versender auf eine Geduldsprobe, besonders bei langsamen Internetzugängen über langsamere Modems. Einige Mailserver leiten Mails ab einer bestimmten Größe ohnehin nicht weiter.

Meist gibt es im eMail-Programm einen Button mit der Info „Anhang“ o.ä. Wenn man da draufklickt, kann man den Rechner durchsuchen, um den Ort auszuwählen, wo das Dokument, Bild, Lied etc. liegt, das man mit der eMail verschicken möchte. Hat man die entsprechende Datei gefunden, wählt man sie aus bzw. markiert sie. Meist klickt man dann auf „Anhängen“ oder auf „OK“, das ist bei jedem Programm anders.

Man kann Anhänge nicht nur verschicken, sondern auch erhalten. Dazu muss man sie aus der eMail heraus wieder downloaden. Auch das ist bei jedem eMail-Programm anders. Wichtig ist hierbei die Endung des Attachments. Attachments von unbekannten Personen sollte man sich gründlich anschauen, aber u.U. auch die von Bekannten. Eine eMail zu öffnen, ist meist nicht gefährlich, zumindest kann man sich so keinen Virus einfangen (Probleme kann es hier geben bei der Anzeige von HTML-Mails, vor allem bei der Verwendung von MS Outlook). Ein Virus versteckt sich im Anhang und kann erst gefährlich werden, wenn man das Attachment öffnet. Attachments mit der Endung „.exe“ sind ausführbare Programme, die sich bei ihnen installieren und sind besonders gefährlich. Ebenso Hände weg von Attachements, die zwei Endungen haben z.B. Urlaubsgrüße.doc.pft. Es gibt eigentlich KEINE Dateien die zwei Endungen haben.

Besser mailen

Eine der beliebtesten Funktionen des Internet ist die Nutzung der Maildienste. Um Streß und Risiken zu vermeiden, empfiehlt es sich für jeden Nutzer, technische und inhaltliche Punkte zu berücksichtigen.

Das Programm der Wahl

Das mit Abstand meistverbreitetste Mailprogramm auf diesem Planten ist Outlook Express der Firma Microsoft. Dies liegt weniger an der Qualität des Programms, sondern vielmehr daran, dass es standardmäßig auf den – ebenfalls dominierenden – Betriebssystemen der gleichnamigen Firma installiert ist. Allerdings ist jedem sicherheitsbewussten Menschen von der Benutzung von Outlook Express dringend abzuraten, da es – neben dem Internet Explorer und mangelnder Information des Nutzers – das Haupteinfallstor für Viren und andere Schädlinge auf dem PC darstellt.

Kostenlose Alternativen gibt es genügend. Für Einsteiger steht mit PostMe [1] ein pfiffiges, deutschsprachiges Mail-Programm zur Verfügung. Für Anspruchsvolle gibt es die auch in deutschen Versionen vorhandenen Programme Pegasus-Mail [2] und Eudora [3]. Alle diese Programme können einfach aus dem Web heruntergeladen werden. Seit 2005 empfiehlt sich das kostenlose Open Source Programm Thunderbird [10].

Sag es treffender

Die Schnelligkeit des Mediums eMail verführt schnell zu einer gewissen Nachlässigkeit. Man sollte allerdings beachten, dass die Einhaltung bestimmter Konventionen auch beim Mailen notwendig ist. Wie beim Standard-Brief gehört zu einer korrekten Mail ein aussagekräftiger Betreff (auch „Subject“ genannt), eine Anrede (ob „Hallo“ oder „Guten Tag“) sowie eine Grußformel und der eigene Name zum Abschluss. Während man solches unter guten Freunden durchaus vernachlässigen kann, gilt eine Missachtung dieser Standards bei offiziellen eMails als Unhöflichkeit – man sollte sich nicht wundern, wenn keine oder eine verärgerte Antwort zurückkommt.

Für offizielle eMails empfiehlt sich auch eine Signatur mit Name, Anschrift etc., die von Mailprogrammen automatisch eingefügt werden kann. Man sollte auch nicht vergessen, dass bei eMail-Kontakten die Palette der non-verbalen Kommunikation (wie Gestik, Mimik) unter den Tisch fällt. Klare und freundliche Sätze sind ebenso hilfreich wie die Eliminierung von Tipp- und Grammatikfehlern sowie – bei eMails mit privaterem Charakter – die Verwendung sogenannter Emoticons oder Smilies.

Anhänge

Nervtötend kann die um sich greifende Unsitte sein, anderen – vor allem Unbekannten – ungefragt Mailanhänge (oftmals Word-Dateien mit Bildchen drin oder PowerPoint-Animationen) im MegaByte-Bereich zu senden. Nur die wenigsten haben bislang einen ADSL-Zugang und müssen dann viele Minuten lang zusehen, wie sich solche Brocken durch die Leitung quälen, und den Mailverkehr lahm legen. Zudem umsonst: Aufgrund von Virengefahr sollten solche Mails von Absendern, die man nicht gut kennt, in der Regel ungelesen im Papierkorb landen – oder zumindest mit einem aktuellen Virenscanner vor dem Öffnen geprüft werden. Auch wenn man einen solchen Anhang von Freunden erhält, empfiehlt sich eine Überprüfung. Denn viele Viren nutzen das Adressbuch von Outlook aus, um sich selbst getarnt zu verschicken! Im Zweifelsfall lieber erst beim Absender rückversichern.

Weiterleitungen

Wer kennt es nicht: Man schaut in den Maileingang und findet scheinbar wohlmeinende Aufrufe. Da geht es um Solidarität mit einem kranken Jungen namens Brian, den Krieg im nahen Osten oder die Warnung vor neuen, bösartigen Viren. Solche Mails, die laut Absender unbedingt vervielfältigt und weitergeschickt werden sollen, kursieren zuhauf. Was viele nicht wissen: oftmals sind solche Mails Viren.

Es handelt sich dabei nicht um einen Virus, der den eigenen Computer bedroht, sondern um einen Hoax (englische Bezeichnung für Scherz oder Streich). Solche Falschmeldungen verstopfen die Mailbox, verschwenden Zeit und blockieren sinnlos Mailserver [4]. Deshalb: Niemals solche Mails ohne Recherche weiterleiten.

Wessen eMail-Adresse relativ bekannt ist, der erhält eine solche Mail nicht nur einmal. Spätestens nach der achten Aufforderung zur Rettung der Regenwälder verliert manch einer langsam die Lust. Oftmals sind solche Sendungen auch aus Datenschutzgründen bedenklich, wenn alle Empfänger und ihre eMailadressen im Kopf (Header) der Mail oder mitten im Text auftauchen. Grundlegend empfiehlt es sich bei jeder Weiterleitung an eine Gruppe von Menschen, von denen man nicht genau weiss, ob sie sich gegenseitig gut kennen: Stets die Funktion der BCC (der Blind Carbon Copy) nutzen. Dies bedeutet: alle Adressen in diesem Feld sind unsichtbar. Damit trägt man auch seinen Teil dazu bei, die Mitglieder des eigenen Verteilers vor Spam zu schützen.

Spam, Speck, Würstchen und Spam [5]

Da hat man sich in die schöne neue Welt des Internet begeben, endlich eine eigene eMail-Adresse und nach einige Monaten quillt das Postfach mit Werbung über. Man freut sich auf Nachrichten lieber Menschen und muss sie unter Bergen von vorgeblichen Infos, Falschmeldungen und obszönen Lockangeboten herausfiltern. Wie kommt das?

Die werbetreibende Gesellschaft freut sich über das Medium eMail als billigen und bequemen Werbeträger. Viele Dienste im Internet finanzieren sich u.a. mit dem Verkauf von eMail-Adressen, die Nutzer bei ihnen hinterlassen haben (zuweilen auch, obwohl sie behaupten, diese nicht weiterzugeben). Andere Dienste oder Privatpersonen durchforsten Webseiten, Newsgroups und Gästebücher, um dort aufgeführte eMail-Adressen zu sammeln und zu verkaufen.

Spätestens dann, wenn man seine Adresse in irgendeine „Rettet-den-Regenwald“-Petition eintragt, ist sie in die freie Wildbahn geraten. Hilfreich ist, zumindest eine Mailadresse zu haben, die man für all diese Dinge benutzt und gefahrlos wieder löschen könnt, und eine, die man nur an gute Freunde vergibt. Aber was, wenn ein guter Freund eine Rundmail verschickt, die Adresse gedankenlos nicht als Blindkopie einfügt und irgendein Glied in der Kette sie missbraucht?

Je länger man im Internet unterwegs und je aktiver man ist, desto grösser wird das Aufkommen der sogenannten Spam-Mails, der unverlangt erhaltenen Massensendungen. Manch eine nimmt sie in allumfassender Liebe an. Ein anderer ist schnell mit dem Finger auf der Löschtaste und hat sie in bester buddhistischer Weise gleichzeitig losgelassen. Aber wenn man sich belästigt fühlt, weil dieses Spamming das Postfach verstopft, die Download-Zeiten erhöht, kurz: dieser Müll einen schlichtweg ärgert und man grobstoffliche Wege zur Lösung dieses Problems sucht? Was dann?

Die meisten deutschen Gerichte stufen unerwünschte Werbe-eMails als rechtswidrig ein. Allerdings kommt der Rechtweg in der Regel nur für Gewerbetreibende in Betracht. Privatpersonen, die oftmals Kunden eines Freeemail-Dienstes wie web.de oder GMX sind, können dort als erste Massnahme einen Posteingangsschutz aktivieren oder Filterlisten anlegen.

Von zwei Maßnahmen rate ich ab: Erstens von dem Eintrag in sogenannte Robinson-Listen, dem Äquivalent zum „Bitte keine Werbung“-Aufkleber am Briefkasten. Denn dies wird von den meisten Spammern ignoriert oder gar als Datenquelle missbraucht. Zweitens sollte man folgender Aufforderung am Ende vieler Spam-Mails eher nicht nachkommen: „Falls Sie keine solchen Angebote mehr wünschen, klicken Sie bitte auf Antworten und setzen Sie das Wort remove in die Betreffzeile.“ Denn dadurch teilt man dem Spammer nur mit, dass es sich hier um eine gültige und benutzte Adresse handelt und ihr Marktwert steigt.

Bei deutschen, kommerziellen Spammern kann man eine Beschwerde bei der Zentrale zur Bekämpfung unlauteren Wettbewerbs e.V. [6] online auf den Weg bringen. Noch einfacher ist es bei Spamcop [7]. Entweder nutzt man den dortigen Online-Service oder leitet Spam-Mails direkt nach ihrem Erhalt einfach an spamcop@spamcop.net weiter. Der Verwalter des Servers, über den die Spam verschickt wurde, erhält dann Nachricht und kann gegen den Bösewicht vorgehen.[8] Derzeit empfiehlt sich für Spamgenervte eine Mailadresse bei GMX, da dieser Provider mit Spam-Assassin eine hervorragende Anti-Spam-Software einsetzt. Auch die Mailadressen bei anderen Providern kann mal beibehalten, indem man die Funktion des POP3-Sammeldienstes von GMX nutzt.

Links und Quellen

[1] http://www.postme.de/postme20.htm

[2] http://www.pmail.com/

[3] http://www.eudora.com/

[4] Infos darüber gibt es auf: http://www.tu-berlin.de/www/software/hoax.html.

[5] Der Ursprung des Begriffs liegt in einem Monty-Python-Scetch

[6] http://www.wettbewerbszentrale.de

[7] http://www.spamcop.net

[8] Quelle: Computerzeitung c’t Nr. 15/2001, S. 94ff, Online: http://www.heise.de/ct/

[9] http://spamassassin.org/

[10] http://www.thunderbird-mail.de/

Dienste im Internet: Newsgroups

In Newsgroups werden Mitteilungen veröffentlicht,

die von allen Teilnehmer gelesen, kommentiert und diskutiert werden können. Newsgroups gibt es zu allen erdenklichen Themen. Zur Teilnahme benötigt man allerdings einen sogenannten Newsreader wie Netscape Messenger und einen Newsserver. Eine ähnliche Funktion, bei leichterer Bedienbarkeit, üben sogenannte Foren bzw. Boards oder auch Mailinglisten im WWW aus, die vom Funktionsumfang her allerdings andere Möglichkeiten bieten.

Dienste im Internet: Internet Relay Chat (IRC)

Chats sind eine sehr beliebte Möglichkeit

der direkten Kommunikation im Internet. Dies geschah anfangs – und geschieht noch heute – über den IRC. Dafür benötigt man allerdings eine spezielle Software (wie mIRC oder IRCGold), die auch entsprechend eingestellt werden muß. Mittlerweile gibt es auch im WWW Chats, die mit jedem neueren Browser funktionieren. Im Browser öffnen sich mehrere Fenster: In einem erscheinen alle Beiträge der Chatter, im einem anderen kann man seine Redebeiträge eintippen.

Jeder Chatter taucht

unter einem selbst gewählten Nickname, sprich Pseudonym, auf. Diese Anonymität führt einerseits dazu, daß viele Chatter falsche Informationen über Alter oder Geschlecht geben. Andere wiederum sind grade deshalb offener und ehrlicher als im Alltagsleben, so daß – neben dem üblichen eher belanglosen Talk – auch ein Austausch mit viel Tiefgang möglich ist.

Dienste im Internet: Weitere Dienste und Protokolle

File Transfer Protokoll (FTP)

Mit Hilfe dieses Protokolls und spezieller FTP-Programme werden Daten ins Internet hoch bzw. runtergeladen. Wird z.B. benötigt, um Websites ins Netz zu stellen.

Telnet

„Telnet ist dazu gedacht, einen fernen Rechner im Internet so zu bedienen, als säße man direkt davor.“ [1]

Nutzung des Internet: Zugang

Wie komme ich ins Internet?

Grundsätzlich benötigt man, um sich ins Internet einzuwählen, einen Provider. Provider sind Firmen, die dem Nutzer über eine Einwahlnummer den Zugang zum Netz ermöglichen. Die Telefonkosten für diese Verbindung tragen wir in jedem Fall selber. Zusätzlich zu den Telefongebühren fallen die Kosten für den bereitgestellten Zugang an. Hier existieren unterschiedliche Abrechnungsmodelle, die jeder Provider für sich festlegt. Manche Provider berechnen den Zugang zeitabhängig, gewähren monatliche Freistunden oder bieten bei bestimmten Mindestumsätzen Rabatte an. Andere wiederum geben sich mit einer monatlichen Pauschale zufrieden, unabhängig von der Zeit der Internetnutzung. Dies nennt man Flatrate (sprich: Flätträät).

Die bekanntesten Provider sind T-Online und AOL, daneben gibt es eine Vielzahl weiterer Anbieter. Alle haben ihre Vor- und Nachteile. Wenn man sich aufgrund seines Surfverhaltens und persönlicher Vorlieben für einen entschieden hat, braucht man meistens nur anzurufen. Man bekommt dann eine CD geschickt und die installiert sich „fast“ von selbst. Oder man läd sich die Software in einem Internet-Café oder bei einem Freund aus dem Netz.

Call by Call

Neben der Auswahl eines festen Providers gibt es auch noch die Möglichkeit des Call by Call-Zugang. Man muß sich nirgendwo anmelden. Verträge und monatliche Grundgebühren entfallen, der Zugang ist von jedem Rechner mit Internet-Zugang möglich. Man muß nur die Rufnummer des Anbieters und das entsprechende Paßwort kennen, das hier allerdings nur Symbolcharakter hat. Diese Möglichkeit empfiehlt sich vor allem für Wenignutzer und Einsteiger.

Modem

Die Kommunikation mit dem Internet läuft über das öffentliche Telefonnetz ab. Dieses funktioniert in der Regel analog, während der Computer digital arbeitet. Jemand muss zwischen den beiden „dolmetschen“. Ein Modem wandelt die digitalen Signale des Computers in analoge um und schickt sie über die Telefonleitung zum Empfänger. Die Gegenstelle wandelt sie wieder zurück. Fürs Internet braucht man mindestens ein vernüftiges 56-K-Modem. Der Nachteil des Modems ist, dass der Telefonanschluß besetzt ist, während wir „surfen“, und das Modem auch nicht sooooo schnell ist.

ISDN

Die andere Variante: man entscheidet sich für einen ISDN-Anschluß, auf Deutsch etwa „Integriertes Service- und Datennetz“. Der Nachteil dieser Lösung ist, dass die Grundgebühren steigen und man relativ teure neue Endgeräte (Telefon, Anrufbeantworter) braucht. Dies lohnt sich nur, wenn man auch entsprechend Zeit im Internet verbringt. ISDN bietet einiges. Die Datenrate liegt bei konstant 64 KBit pro Sekunde. Zudem ist ISDN komfortabel und man kann mit einem Anschluss gleichzeitig surfen und telefonieren. Leider gibt es für ISDN-Nutzer kaum noch Flatrate-Angebote.

Highspeed

Seit dem Jahr 2001 bommt das Surfen mit Geschwindigkeiten, gegen die Modems und ISDN lahm sind. Die bekannteste Technik in dieser Hinsicht ist DSL. Das Standard-Angebot in Deutschland ist hier TDSL der Firma Telekom, das im Vergleich zum normalen Modem zwölffache Download- (vom Netz auf den Computer) und zweifache Upload-Geschwindigkeit (vom Computer ins Netz) bietet. Andere Techniken wie Surfen per Stromleitung oder Kabel haben sich noch nicht etabliert, während surfen per Satellitenschüssel („Sky-DSL“) vor allem in ländlichen Gebieten interessant ist.

Solche Zugänge verlangen natürlich wiederum andere Modems oder interne Computerteile. Zudem muss man bei TDSL höhere Kosten für den Telefonanschluss kalkulieren und einen nicht unerheblichen monatlichen Festpreis. Solche Tarife lohnen sich also nur für Menschen, die viel im Internet unterwegs sind und gerne grössere Dateien herunterladen oder mit anderen Nutzern tauschen. Flatrates mit unbegrenzter Online-Zeit und ohne Volumenbegrenzung eröffnen allerdings eine völlig neue Dimension der Internet-Nutzung ohne tickenden Gebührenzähler im Hinterkopf.

Welche Browser gibt es?

Wenn man das Internet mit einer Stadt vergleicht,

dann sind Browser die Fahrzeuge mit denen man sich auf den Straßen dieser Stadt bewegen kann. Folgende Browser sind verbreitet:

Internet Explorer (IE)

Dieser Browser von Microsoft ist derzeit am stärksten verbreitet, da er aufgrund der markbeherrschenden Stellung dieses Konzerns mittels der Kopplung an das Windows-Betriebssystem, auf dem er standardmässig installiert ist, durchgesetzt wurde. Im Vergleich zu anderen Browsern mangelt es ihm bislang an einigen Features, die das Surfen erleichtern, wie z.B. Browsen über Karteireiter (Tabbet-Browsing) oder die Möglichkeit, Werbefenster oder ungewollte Seitenaufrufe (Pop-Up’s) zu unterdrücken. Aufgrund seiner engen Verzahnung mit dem Betriebssystem und den wenig durchdachten Sicherheitseinstellungen ist jedem sicherheitsbewußten Surfer von der Nutzung des Internet Explorers abzuraten. Die letzte Version des IE hat bereits mehrere Jahre auf dem Buckel und somit gilt dieser Browser auch aufgrund von zahlreichen Darstellungsproblemen aktueller Auszeichnungssprachen (CSS2+) als Oldie.

Netscape Navigator (NN) / Mozilla / Firefox

Diese Browser basieren auf demselbem Software-Kern und sind Bestandteil eines umfassenden Paketes, das ein eMail-Programm, einen Newsreader und mit dem Composer sogar ein einfaches Werkzeug zum Erstellen von Webseiten enthält. Die Mozilla-Suite bietet dieses Rundum-Sorglos Paket. Für AOL Kunden empfiehlt sich der Netscape Navigator, der seit der Übernahme der Firma Netscape durch AOL vor allem den Kunden dieses Providers das Leben erleichtert, in frühen Versionen allerdings recht träge startete. Der Shooting Star der Szene ist Firefox, der als besonders sicher und komfortabel gilt und durch Schlankheit und Schnelligkeit besticht. Die Mozilla-Browser galten lange Zeit als rigider hinsichtlich fehlerhaften oder ungenauen Quellcodes der darzustellenden Seiten, d.h. man spürte Unebenheiten im Fahrbahnbelag stärker – insofern waren und sind sie unverzichtbare Werkzeuge für Webdesigner. Aufgrund ihrer Aktualität und der zunehmenden Vergreisung des IE kann dieses Bild heutzutage nicht mehr gelten.

Weitere Browser

Eine treue Fangemeinde besitzt auch der skandinavische Browser Opera, dem eine hohe Surfgeschwindigkeit attestiert wird. Auch hinsichtlich der Features hat er viele Gemeinsamkeiten mit Mozilla. Opera ist allerdings nur in einer Werbe-Version kostenlos. Mozilla dagegen ist Open Source, so dass hiervon viele verschiedene, kostenfreie Abkömmlinge existieren, die zuweilen sogar Mozilla an Einfachheit und Schnelligkeit übertreffen sollen.

Nutzung eines Browsers

Browser

Wir brauchen ein Programm, das uns die Inhalte der Web-Seiten anzeigt. Solche Programme nennt man Browser. Die am meist verbreiteten sind die der Firma Netscape mit ihrem Navigator und Microsoft mit dem Internet Explorer. Hier wird die Nutzung eines solchen Browsers am Beispiel des Internet Explorers erklärt, da Anfänger hiermit meist die ersten Schritte machen. Manche der Informationen lassen sich auf andere Browser übertragen, manche gelten nur für den IE.

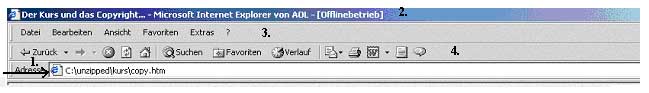

Navigieren…

Die Navigation im Browser ist einfach. In der (1.) Adresszeile geben wir die Internetadresse, die URL, ein, die wir aufrufen wollen. Die Angabe „http://“ können wir weglassen, der Browser ergänzt sie selbsttätig. Nach Drücken der Enter-Taste (Eingabetaste auf der Tastatur) versucht der Browser, die angegebene Seite zu laden. Groß- und Kleinschreibung sind bei den URL´s egal, Leerzeichen sind nicht erlaubt. Haben wir uns allerdings verschrieben, wird die Seite natürlich nicht gefunden, und wir erhalten eine entsprechende Fehlermeldung.

Wichtige Seiten für Arbeitssuchende sind z.B.: Arbeitsamt.de, FrankfurterRundschau.de, Jobpilot.de Hat man sie einmal genutzt, also die Seite aufgerufen, sollte man die Seite sofort in den Favoriten speichern.

Außerdem sieht man auf dem obigen Bild

(2.) die Titelleiste. Hier wird der Titel der geöffneten Internetseite eingeblendet.

(3.) die Menüleiste mit verschiedenen Auswahlmöglichkeiten.

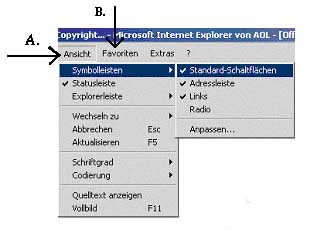

(4.) die Symbolleiste mit den wichtigsten Arbeitsmöglichkeit, als „Schnellsymbol“

| Auf keins dieser Elemente kann man beim komfortablen Surfen verzichten. Falls sie bei der Einstellung auf dem Computer an dem man arbeitet nicht zu sehen ist kann sie eingeschaltet werden über. (A)In der Menüleiste auf den Punkt „Ansicht“ klicken. Unter dem Unterpunkt „Symbolleiste“ gibt es verschiedene Möglichkeiten. Alles was einen Haken davor hat ist aktiv. Durch Draufklicken kann man einen Haken erscheinen oder auch verschwinden lassen. Und damit verschwindet auch das Element auf der Oberfläche. |

Lesezeichen, Bookmark, Favoriten

Hinter den unterschiedlichen Namen steckt immer ein und das selbe. Die Seiten, die man häufig besucht kann man sich so merken und als (B) Favorit speichern (Unterpunkt „Als Favorit speichern“).Man muss somit nicht immer die lästige, teilweise sehr lange URL in der Adresszeile angeben. Die hier gemerkten Adressen können thematisch in Verzeichnisse (Ordner) sortiert und beliebig benannt werden. Man kann selbst Ordner erstellen (Unterpunkt „Favoriten verwalten“) So kann man seine Ordner z.B. unterteilen in Zeitungen, Hobby, Job, Suchmaschinen, Geld (Bank und Versicherung, Infoseiten) etc. Mit der Zeit entsteht so das eigene Surf-Archiv.

Downloads

Der Download einer Datei ist ganz einfach. Meist gibt’s reichlich textliche Anleitungen zur Vorgehensweise. Der Betreiber einer Web-Seite kennzeichnet eine Datei zum Download meist wie einen Link oder stellt eine kleine Grafik zur Verfügung. Ein Mausklick darauf reicht aus und unser Browser öffnet ein Dateidialogfensterchen, in dem wir angeben, in welchem Pfad wir die Datei auf unseren Computer oder z.B. auf eine Diskette speichern wollen. Es ist sinnvoll, für Internet-Downloads ein eigenes Verzeichnis einzurichten. Nach Klick auf den OK-Button startet der Download. Im Browser, der im Vordergrund läuft, surfen wir derweil, zwangsweise etwas ausgebremst, weiter.

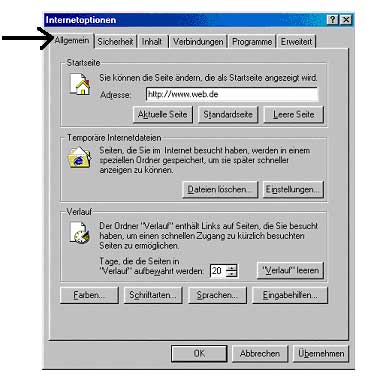

Startseite

| Besteht eine Internetverbindung und wir starten einen Browser, dann lädt dieser die Seiten einer voreingestellten Adresse. Nun ist es logisch, daß Browser-Hersteller und Provider, die Zugangssoftware verschenken, in den Browsereinstellungen ihre eigenen Internetseiten als Startseite festlegen. Diese Einstellungen kann man glücklicherweise ändern und sich seine individuelle Startseite aussuchen.

Dies geschieht unter dem Menüpunkt „Extras und Internetoptionen“. Die dort vorhandene Eintragung kann man entweder einfach überschreiben oder wenn man aktuell auf der Internetseite seiner Wahl steht auf „Aktuelle Seite“ klickt, erscheint diese in der Zeile. Voraussetzung für eine Änderung der Startseite ist natürlich eine Internetverbindung, sonst erscheint eine Fehlermeldung. |

Temporär

Der nächste Punkt legt den Umgang mit temporären Internetdateien fest. Hier müssen wir ein wenig ausholen. Jeder Browser legt die geladenen Dateien aus dem Web, HTML-Dateien, Bilder, Videos, Klangdateien in einem speziellen Verzeichnis ab. Dieses Verzeichnis liegt im Windows-Pfad und heißt „Temporary Internet Files“. Dieses Verfahren nennt man Cachen. Besuchen wir eine Internetseite, schaut der Browser zunächst in seinem Cache nach, ob die Seite lokal vorhanden ist, denn dann entfällt das mitunter zeitaufwendige Laden aus dem Web. Der Button „Einstellungen…“ ruft einen weiteren Dialog auf, der uns erlaubt, die Cache-Funktion zu modifizieren. Ein Regler erlaubt uns außerdem, den für das Cachen zur Verfügung stehenden Festplattenplatz festzulegen, damit unsere Speicher nicht überquillt. Ist der Cache voll, werden die ältesten Dokumente rausgeworfen. Bleibt noch der Button „Dateien löschen“. Diese Funktion fegt alle temporär gespeicherten Dateien von der Platte

Verlauf

Der Explorer protokolliert jede aufgesuchte Web-Seite mit Adresse im sogenannten Verlauf und speichert sie eine gewisse Zeit. Man kann sich die so gemerkten Seiten anschauen in dem man auf den kleinen schwarzen Pfeil am Ende der Adresszeile klicken. Diese Zeitspanne kann hier festgelegt werden. Standardmäßig werden diese Daten 20 Tage aufgehoben und dann aus dem Verlauf gelöscht. Interessante Web-Seiten sollten also rechtzeitig aus dem Verlauf in die Liste der Favoriten, in die Bookmarks, aufgenommen werden, um die Adressen dauerhaft zu speichern.

Sicherheit und Inhalt

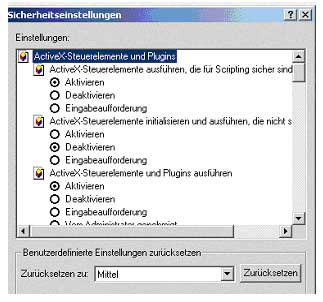

| Unter der Menüpunkt „Extras“ und dem Punkt „Internetoptionen“ befinden sich verschiedene Registerkarte z.B. die Karte „Sicherheit“ Hier kann man verschiedene Einstellungen zum Thema Sicherheit vornehmen.

|

Eine der wichtigsten Einstellungsmöglichkeiten bekommt man unter „Sicherheitsstufe dieser Zone“ und man kann diese Stufen individuell anpassen. Leider ist dieser Punkt so lange, dass ich ihn nicht komplett als Bild darstellen kann. Also bitte selbst erforschen…

| Die jeweiligen Punkte (Es sind jeweils Techniken oder sogenannte Plug-in Programme) geben an wie Sie mit potenziell riskanten Aktionen, Dateien, Programmen oder Downloads verfahren möchten. Wählen Sie eine der folgenden Optionen:

Anmerkung: Einige Optionen bieten die Einstellung Fragen nicht an. Andere Internetprogramme ignorieren teilweise diese Optionen. |

Folgende Punkte könnten als kritisch angesehen werden und man sollte beim heimischen Computer eventuell wie folgt verfahren (aber da gibt es so viele Meinungen wie Experten) alle anderen kann man unter „Aktivieren“ lassen.

| ActiveX-Steuerelemente initialisieren und ausführen, die nicht sicher sind | DEAKTIVIEREN |

| Download von unsignierten ActiveX-Steuerelementen | EINGABEAUFFORDERUNG |

| Download von unsignierten ActiveX-Steuerelementen | DEAKTIVIEREN |

| Benutzerauthentifizierung/ Anmeldung | NACH BENUTZERNAME UND KENNWORT FRAGEN |

| Microsoft VM / Java-Einstellung | HOHE SICHERHEIT |

| Installation von Desktopobjekten | EINGABEAUFFORDERUNG |

Natürlich kann man auch bei einer hohen Einstellung der Sicherheit sich im Internet trotzdem mit Viren oder andere Schädlingen „infizieren“. Die hier gemachten Vorschläge sind NUR als Vorschläge gemeint und geben keine Garantie!

Nutzung des Internet: Suchmaschinen

Das World Wide Web ist so riesig,

daß es nahezu unmöglich wäre, die gewünschten Informationen zu finden, gäbe es keine Suchmaschinen. Dabei unterscheidet man Suchmaschinen wie Google, Fireball oder Altavista, die das Web mit Hilfe von Robots durchstöbern, von Verzeichnissen wie Yahoo, Web.de oder dem Open Directory Project, die von Menschen gepflegt werden und deshalb langsamer, aber auch sorgfältiger arbeiten. Da mittlerweile jedes Verzeichnis auch mit einer Suchmaschine gekoppelt ist, verschwimmen die Unterschiede langsam.

Aufgrund der Fülle an Suchmaschinen gibt es auch Meta-Suchmaschinen wie metager, die bei einer Anfrage mehrere herkömmliche Suchmaschinen durchforsten.

Um geeignete Ergebnisse zu erhalten,

muß man allerdings einiges beachten. Hier grundsätzliche Tips, wobei anzumerken ist, daß jede Suchmaschine ihre Eigenheiten hat.

- Es können nur eingegebene Begriffe gesucht werden. „Hier liegt ein kleines Problem, weil ein Suchbegriff in unterschiedlichster Form in einem Text stehen kann, z.B. als Synonym (Haus, Gebäude), im Singular oder Plural (Bild, Bilder), als Substantiv oder Adjektiv (Erotik, erotisch).“ Deshalb sollte man entweder verschiedene Varianten oder den gesuchten Begriff exakt eingeben.

- „Wenn Sie Ihr Suchwort in Kleinschreibung eingeben, suchen Suchmaschinen alle Schreibweisen Ihres Suchbegriffs. Geben Sie dagegen das Suchwort in Großschreibung ein, werden nur die Varianten in Großschreibung gefunden.“ [2]

- Bei der Suche nach Personen, Firmen oder Liedtexten eignet sich besonders gut die Phrasensuche. Der gesamte Suchtext wird in Anführungszeichen gesetzt und es werden nur Suchergebnisse geliefert, die die gesamte Phrase enthalten.

- Sehr hilfreich sind * (Sternchen) als Platzhalter. Das Suchwort Hafen* findet neben „Hafen“ und den Flexionen („Hafens“) auch Komposita wie „Hafenamt“ oder „Hafenstadt“

- Bei der Eingabe mehrerer Suchbegriffe, die nur durch Leerzeichen getrennt sind, werden je nach Suchmaschine Dokumente gesucht, in denen diese Begriffe alle vorkommen, egal an welcher Stelle (AND) oder aber Dokumente, in denen zumindest einer dieser Begrifft auftaucht (OR).

Hier helfen sogenannte Boolsche Operatoren weiter. Auch mit diesen können mehr als zwei Begriffe verknüpft werden. Die gebräuchlichsten sind:

- AND bzw. +

Beispiel: Biene AND Maja bzw. +Biene +Maja

Das Ergebnis enthält nur Dokumente, die beide Ausdrücke enthalten - NOT bzw. –

Beispiel: Biene NOT Maja bzw. Biene -Maja

Das Ergebnis enthält nur Dokumente, in denen der erste Suchbegriff, aber auf keinen Fall der zweite (Ausschluß), vorkommt. - OR

Das Ergebnis enthält nur Dokumente, in denen einer der beiden Suchbegriffe vorkommt. - NEAR

Das Ergebnis enthält nur Dokumente, in denen beide Suchbegriffe in einem Abstand von i.d.R. höchstens 25 Worten zu finden sind.

Literatur/Quellen

[1] REFERAT SUCHMASCHINEN der Fachoberschule Wirtschaft Neumünster 99; http://www.geocities.com/suchmaschinen_2000/index.html

Sicherheit im Internet

Die schöne neue Welt des Internet

wird in Broschüren von Providern wie AOL oder T-Online ganz wunderbar dargestellt. Oft verschwiegen werden die Risiken und Gefahren. Benutzer sollten hierüber allerdings genauso aufgeklärt werden, wie Sexualaufklärung Hinweise auf ungewollte Schwangerschaften oder Krankheiten wie AIDS oder Hepatitis geben muß. In einem Fall geht es um die Gesundheit des eigenen Körpers sowie die Verantwortung für neue Leben, im anderen um die Gesundheit des eigenen oder Firmen-Computers sowie die eigenen bzw. Firmen-Daten. Ansonsten sind die Vergleiche hervorragend übertragbar.

Um sich im Intenet zu schützen,

gibt es verschiedene Möglichkeiten, die alle ineinander greifen. Der wichtigste Anfang ist das Bewusstsein des Users. Der zweite Teil sind technische Vorrichtungen wie Virenwächter, eine Firewall, die Sicherheitseinstellungen des Browsers oder ein Schutz vor Dialern. Wichtige Hinweise zum besseren Mailen werden in einem gesonderten Kapitel behandelt.

Besser browsen

Viele Gefahren lauern schon im World Wide Web selbst. Manche Seiten sind so programmiert, dass aktive Komponenten auf dem Rechner ausgeführt werden. Viele dieser Sicherheitslücken funktionieren nur, wenn der Surfer den Internet Explorer nutzt. Mehr Informationen dazu finden sich an dieser Stelle des Tutorials. Ein weiteres Sicherheitsrisiko stellt Java da, das man standardmässig deaktivieren sollte. Problematisch kann auch JavaScript sein, dass allerdings auch für viele Standardfunktionen von Webseiten notwendig ist. Nervende und nichtgewollte JavaScript-Programme lassen sich mit einem Browser wie Mozilla problemlos abschalten.

Spione im Netz

Für den Nutzer selber ist eine gewisse Wachsamkeit vonnöten. Wer aus dem Netz unbekannte Programme herunterläd und installiert, muß sich nicht wundern, wenn sein Rechner mit Viren, Trojanern oder Spionage-Software infiziert ist. Gerade von letzterer machen verschiedene Software-Unternehmen Gebrauch. Solche Spyware spielt dann E.T. und teilt Unternehmen Informationen über den Surfer mit oder sorgt dafür, dass aufgrund des Surfverhaltens zielgruppengerechte Werbung eingeblendet wird. Mit Programmen wie Adaware von Lavasoft [1] kann solchen Schmarotzern allerdings größtenteils der Garaus gemacht werden.

Mach mir den Highspeed

Wollen Sie unseren Highspeed-Zugang nutzen? Oder spezielle Inhalte sehen, die nur mit unserer Zugangssoftware möglich sind? Ein Klick und ein seltsames kleines Programm installiert sich auf dem Rechner, ein sogenannter Dialer. Dieser wählt sich dann im Netz ein und am Ende des Monats erlebt der naive Surfer seinen ersten Herzanfall beim Erhalt einer fünfstelligen Telefonrechnung.

Wer über ein Netzwerk oder DSL-Modem ins Internet geht, ist vor solchen Dialern geschützt. Hängt der PC allerdings an einem analogen Modem oder einer ISDN-Karte, ist Vorsicht angebracht. Auch hier gibt es Wächterprogramme [2], die solche Wähl-Geister auf der Festplatte finden oder die Einwahl verhindern.

Tage der offenen Türen

Sobald ein Computer sich ins Internet eingewählt hat, gehört er zum Netz dazu. Was viele übersehen: echte Kommunikation ist immer beidseitig. Wo eine Tür ist, die nach draußen führt, kann auch jemand eintreten. Ein Computer hat sehr viele Türen, sogenannte Ports, und im Internet streifen so manche Vertreter der dunklen Zunft umher wie Diebe in der Nacht, die an jeder Tür rütteln, um zu schauen, ob sie nicht abgesperrt ist. Daß viele Computer – sicherheitstechnisch betrachtet – offenstehen wie Scheunentore, macht bösartigen Vertretern der Hacker-Zunft das Eindringen und Ausspähen zum Kinderspiel. Einen kostenlosen Sicherheitscheck kann man online bei der Gibson Research Company [3] durchführen lassen, gleichzeitig gibt es Tipps zur sicheren Konfiguration des Computers – leider nur in Englisch.

Virtuelle Huftiere

Nicht nur die alten Griechen legten die Trojaner herein, indem sie sich im Bauch eines als Geschenk getarnten Riesenpferdes in die Stadt schmuggelten. Auch heute werden solche Tricks immer wieder gern genommen. Man installiert ein Programm aus unbekannter Quelle – vielleicht auch von einem Freund als „cool“ empfohlen – und heimlich nistet sich ein trojanisches Pferd – kurz „Trojaner“ genanntes Programm – auf dem Rechner ein. Ohne es zu merken, ist man nicht mehr Herr im eigenen Haus. Der Rechner lässt sich fernsteuern und damit für Angriffe auf andere Rechner im Netz missbrauchen. Oder der Trojaner protokolliert Passwörter mit und sendet diese heimlich an seinen Chef.

Programme wie Anti-Trojan [4] durchsuchen den Rechner nach solchen Übeltätern, während eine Firewall versucht, Verbindungsversuche nach außen zu verhindern.

Eine Mauer aus Feuer

In der Regel ist eine Firewall als aktive Vorsichtsmaßname angeraten. Interessierten empfehle ich das kostenlose Tool Zone Alarm [5]. Damit kann man kontrollieren, welche Programme auf dem eigenen Rechner ins Internet dürfen, um zu verhindern, dass z.B. manche allzu neugierigen Werkzeuge ständig „nach Hause telefonieren“ und der Firma, die sie vertreibt, vertrauliche Daten übermitteln. Gleichzeitig wehrt eine Firewall Anfragen von Aussen ab, an denen man kein Interesse hat. So verriegelt man nicht nur die Haustüren, sondern kann sogar verbergen, dass überhaupt Türen existieren.

Böse Menschen

gibt es also nicht nur im realen Leben, sondern auch im virtuellen Netz. Wer dies beachtet und Vorsicht walten lässt, sowie auf seinem Rechner einen aktuellen Virenwächter und eine Firewall laufen hat [6], braucht sich nicht unnötig zu sorgen. Keine Software bietet 100%igen Schutz, also im Web nie den Verstand ausschalten.

Links:

[1] http://www.lavasoftusa.com/. Download siehe Goggle.

[2] Jo Bager: Wider die Wähl-Geister, Schutz gegen Dialer, c’t 1/03, Seite 92

[3] https://grc.com/x/ne.dll?bh0bkyd2

[4] http://www.anti-trojan.net/de/

[5] Download unter http://www.zonelabs.com, deutschsprachige Dokumentation unter http://www.plappermax.de/global/firewall/zonealarm/

[6] Patrick Brauch: Sicherheitspaket – Kostenlose Tools zur Windows-Absicherung auf der Heft-CD, c’t 9/03, Seite 114

[7] Informationen zum Vergleich von Telefonanlagen eines System-Ingenieurs mit Erklärungen zu Begrifflichkeiten wie VoIP, UMS oder VoiceXML.

Glossar

Hier gibt es technische, bildhafte oder gar esoterische Erklärungen für Begriffe, mit denen Humanoide konfrontiert werden, sobald sie sich für’s Internet interessieren. Der Autor haftet nicht für Folgen, die aus der Lektüre dieses Glossars entstehen. Wenn also beispielsweise jemand seinem Kanarienvogel eine Dauerwelle verpasst und ihn ins CD-ROM-Laufwerk schiebt, damit er schneller surfen kann, dann rufen Sie bitte ihren Arzt oder Apotheker.

Account:

Zugang oder Konto bei einem Provider, sei es Internet-Zugang oder eMail-Konto. Es kann auch den Zugang zu einem Dienst wie Forum oder Chat bedeuten. In der Regel besteht ein Account zumindest aus den zwei Zugangsdaten Name und Passwort. Letzteres wird von Usern gern verlegt.

Administrator:

Menschen in einem Chat oder Forum, die Dir aufopferungsvoll mit Rat und Tat zur Seite stehen, sei es bei inhaltlichen Fragen oder technischen Problemen. Oft auch nur kurz: Admin.

Attachment:

Anhang, in der Regel an einer eMail. Besonders beliebt, wenn sie gross und unerwünscht sind.

Banner:

Rechteckiges Ding, entweder als Werbeeinblendung auf einer Website (merke: je mehr Banner, desto weniger Informationen) oder als nerviges Pop-Up.

Bookmark:

Siehe unter Lesezeichen

Board:

Schwarzes Brett. Teilweise gleichbedeutend mit Forum – ein grosses Forum besteht meist aus mehreren Boards, die inhaltlich zu Kategorien zusammengefasst werden.

bps:

Bits pro Sekunde, Maß der Datenübertragungsrate. Verbreitet sind vor allem Modems mit 28,8 oder 56 KiloBit/Sek. sowie ISDN mit (einkanaligen) 64 kbps (also 64000 bit/s) oder TDSL mit 768 kbps Download-Geschwindigkeit. Geschwindigkeit, mit der man sich auf dem Datenhighway bzw. Schleichweg bewegt.

Browser:

Das Fahrzeug auf ihrem Weg durch die Stadt Internet. Besonders verbreitet sind der Internet Explorer und der Netscape Navigator. Von beiden sind verschiedene Modelle im Umlauf. Der Netscape reagiert etwas sensibler auf Unebenheiten im Fahrbahnbelag, läuft dafür allerdings schneller. Auch die Häuser sehen durch die Windschutzscheibe mehr oder weniger verschieden aus, da die Hersteller etwas gegen einheitliche Standards zu haben scheinen, ein Ärgernis für Surfer und Webmaster.

Cache:

Zwischenspeicher auf der Festplatte. Hier legt ein Browser beim Surfen (fast) alle Inhalte der angesurften Webseiten ab, um sie beim nächsten Aufruf schneller zu präsentieren. Wer sein Surfverhalten verheimlichen will oder sicher gehen will, die neuste Version einer Website zu sehen, sollte den Cache bei Bedarf manuell löschen.

CGI:

Kürzel für Common Gateway Interface. Nützlich für Webmaster, um interaktive Programme wie Gästebücher oder Kontaktformulare zu nutzen.

Chat:

Quatschen per Tastatur in Echtzeit bis der Arzt kommt. Dazu loggt man sich mit einem Nickname in einem Chat (mittlerweile vor allem im WWW) ein und verlässt ihn erst Stunden später nach unzähligen Ankündigungen ins Bett gehen zu wollen wieder. Oder, falls man bei AOL ist oder der Chatserver überlastet, nach wenigen Sekunden per Freiflug.

Client:

Jedes Programm, das einen Server benötigt, um zu arbeiten, z.B. Mailprogramme oder Browser.

Cookies:

Kekse, die dem Surfer gereicht werden – oftmals ohne sein Wissen oder sein Wollen. Manche sind hilfreich, beispielsweise für den automatischen Login in einem Forum. Andere dienen dazu, das Surfverhalten eines Usern auszuspionieren. Wer sich den Magen verdorben hat, kann die Dinger auch von der Festplatte werfen, indem er den Cache löscht oder seinen Browser entsprechend konfiguriert.

Domain:

Strasse und Hausnummer im globalen Dorf, die im Browser hinter dem www eingegeben werden (also z.B. wolke23.de).

Download:

Herunterladen von Dateien aus dem Internet auf den eigenen Rechner, um damit Unfug anzustellen. Bei Dateien aus wenig vertrauenswürdigen Quellen kann es auch geschehen, dass diese Dateien Unfug mit dem Computer anstellen. Beliebter Vorgang, um an Programme oder Musikstücke zu kommen. Grosse Dateien und langsame Modems verhelfen während des Downloads gern zu meditativen Erlebnissen.

eCommerce:

Elektronischen Handel via Internet. Der überzogene Glauben an dessen Allmacht ließ Aktien ins Uferlose steigen und kleine Anleger später auf die Nase fallen. Funktioniert nämlich nur, wenn das Kaufen Sinn macht und kundenfreundlich gestaltet ist.

eMail:

Elektronische Post. Seit ihrer Existenz bezeichnet man aufgrund ihrer rasenden Schnelligkeit die alte Version mit Briefträger gern als Schneckenpost. Kann sehr nützlich sein, ist leider aber auch sehr beliebt, um beispielsweise Solidarität mit einem kranken Jungen names Brian hervorzurufen bzw. vor angeblichen Viren zu warnen (beides Beispiele für einen Hoax-Virus) oder arglose Empfänger auf zwielichtige Webseiten zu locken. Sofern man seine Mitmenschen nicht zur Weißglut bringen möchte, sollte man solche Mails tunlichst nicht weiterleiten, da ihr einziger Nutzen darin besteht, unser schönes, neues Internet langsamer zu machen.

FAQ:

Hört sich an wie ein Schimpfwort, soll aber nur helfen: Frequently Asked Questions, also Antworten auf häufig gestellte Fragen. Sollte jeder User konsultieren, bevor er eine teure Hotline wählt oder einen armen Programmierer nervt.

Filesharing:

Austausch von Dateien mit anderen Usern via Internet. Sehr beliebt zum Tauschen von MP3-Dateien oder Filmen. Aufgrund von möglichen Verstössen gegen Urheberrechte und Copyright besteht die Gefahr der Illegalität.

Firewall:

Programm, das einen Computer oder ein ganzes Netzwerk vor Hackern oder andere unerwünschten Zugriffen zu schützen versucht.

Flatrate:

Siehe hier.

Forum:

Ein Platz im Internet, an dem Menschen diskutieren können. Schriftliche Beiträge können veröffentlicht und von anderen Usern beantwortet werden. Mit etwas Glück findet man Rat und Hilfe oder kann sein Wissen teilen. Falls es zu blutigen Auseinandersetzungen kommt, stehen Administratoren mit dem Rotkreuz-Köfferchen bereit.

Frames:

Unterteilung einer Webseite in mehrere Fenster, in denen jeweils eigene Inhalte angezeigt werden. Wird heutzutage von allen Browsern verstanden. Wer allerdings mittels Suchmaschine auf der Unterseite einer Webpräsenz landet, findet oftmals kein Navigationsmenü vor, da sich dieses Frame nicht von alleine nachläd.

Freeware:

Software, die kostenlos genutzt und verteilt werden kann.

FTP:

Siehe hier.

Hacker:

Wie überall, gibt es auch hier gut und böse. „Weiße“ Hacker (hat nichts mit der Hautfarbe zu tun) versuchen das Internet sicherer zu machen und testen deshalb Schwachstellen in Systemen, ohne sich daran bereichern zu wollen. „Schwarze“ Hacker nutzen die Möglichkeiten des Internets, um Menschen zu schaden, ihren Ruhm zu mehren oder sich sonstwie zu bereichern.

Homepage:

Startseite einer Website. Das Empfangszimmer sozusagen.

Host:

Gastgebender Computer, der Dienste anbietet oder weiterleitet.

HTML:

Programmiersprache, in der Webseiten grundlegend verfasst werden: Hypertext Markup Language. Siehe hier.

HTTP:

Protokoll zur Datenübertragung im WWW: Hypertext Transfer Protokoll. Ergänzen neuere Browser automatisch, so dass man in der Adresszeile nur noch www.domain.de schreiben muss.

Internet:

Weltumspannendes Netz, besteht aus mehreren Teilen (Diensten). Die beliebtesten sind WWW, eMail und Newsgroups. Wenn von Internet die Rede ist, ist in der Regel das WWW gemeint, das voller Informationen, Werbung, nützlichem Kram und sinnlosem Zeug steckt. Esoterisch gesehen ein neuer Ätherkörper der Erde – eine Art von Menschen geformter Akasha-Chronik -, den man mit Hilfe von technischem Gerät sehen kann.

Intranet:

Lokales, nicht-öffentliches „Intenet“, zu dem nur ein bestimmter Kreis Zugang hat, z.B. in einer Firma.

IP:

Teil eines Protokolls, mit dem der Computer via Internet kommunieren. Hierbei wird jedem PC eine eindeutige numerische Kennzahl zugeteilt, die sich allerdings bei jeder Einwahl ins Netz ändern kann. Server haben dagegen feste IP-Adressen, auf die der Domainname (für uns unsichtbar) verweist.

ISDN:

Digitale Übertragung von Daten via Telefonleitung: Integrated Services Digital Network. Siehe hier.

Java:

Programmiersprache, mit der u.a. auch fürs Internet interaktive Anwendungen geschrieben werden. Beinhaltet allerdings ein großes Sicherheitsrisiko beim Besuch nicht vertrauenwürdiger Seiten und sollte deshalb grundsätzlich deaktiviert sein. Nicht zu verwechseln mit JavaScript.

JavaScript:

Programmiersprache für interaktive Anwendungen im WWW. Teil des sogenannten dynamischen HTML-Konzeptes (D-HTML).

LAN:

Lokales Computernetzwerk, das mit Hilfe von Netzwerkkarten, Hubs oder Sitches realisiert wird: Local Area Network.

Lesezeichen:

Eselsohr im Browser, um schnell wichtige Webseiten wiederzufinden. Auch Favoriten oder Bookmarks genannt.

Link:

Verknüpfung oder Verweis im Internet. Wenn eine Website ein Haus ist, dann ist ein Link die Tür von einem Raum in den anderen – oder in andere Häuser.

Login:

Bei Angeboten wie Chat oder Forum kommt man oft nicht darum, sich einzuloggen, um seinen Account mit allen Annehmlichkeiten nutzen zu können. Hierzu braucht man einen Nickname und ein Passwort. Man klopft also an und wenn eine kleine Klappe in der Tür aufgeht, flüstert man vorsichtig. Wenn der Türsteher die Angaben als korrekt empfindet, darf man rein.

Mailingliste:

Diskussionsgemeinschaft im Internet. Wer eine solche Liste abonniert, erhält alle Mails von jedem Mitglied. Mail-Äquivalent zum Forum.

Meta-Suchmaschine:

Siehe hier.

Modem:

Verbindet den Computer mit dem Internet und ist für die Umwandlung der Signale von analog in digital und umgekehrt zuständig (deshalb: Modulator/Demodulator).

Moderator:

Im Chat handelt es sich dabei um jemanden, der einen Prominentenchat oder eine Art Podiumsdiskussion leitet. In diesem Fall bestimmt er, welche Fragen normaler User für alle (insbesondere den prominenten Gast) öffentlich zu sehen sind. In einem Forum wird dieser Begriff synonym für Administrator oder Operator (op) verwendet. Dabei betreut ein Moderator ein oder mehrere Boards eines grossen Forums.

MP3:

Im Internet häufig genutztes Dateiformat, um Audiodateien komprimiert übermitteln zu können. Ab 128kpbs kaum mehr von CD’s zu unterschieden, bei einem Zehntel des Speicherplatzes.

Nettiquette:

Eine Art Knigge für den respektvollen und achtsamen Umgang im Internet unter Usern von Foren, Chats etc. Bei Verstössen droht der Verlust des betreffenden Accounts.

Newsgroup:

Siehe hier.

Newsletter:

In der Regel kostenloses Abonnement eines Rundschreibens per eMail, in dem Betreiber einer Website über Neuigkeiten informieren. Kommt leider zuweilen auch unverlangt und taugt nur, wenn er problemlos wieder abbestellt werden kann.

Nick:

Spitzname. Meist für die Nutzung von Chats und Foren. Vom Vornamen über „DickerKnuddelbär“ bis „MegaerleuchtetePutzfrauVonAtlantis“ ist vieles möglich. Wichtig, um eine gewissen Anonymität zu wahren (Verbergung des „Realname“, also des im wahren Leben üblichen). Ausserdem sagt „MeisterderStäbe“ mehr über jemanden aus als „Klaus-Dieter“.

Offline:

Grässlicher Zustand, in dem man nicht mit dem Internet verbunden ist – Gegenteil von online. Praktisch für Surfer, die Minutentarife zahlen, um in Ruhe heruntergeladenen Webseiten lesen zu können.

Online:

Wenn Boris „drin“, d.h. mit dem Internet verbunden ist. Kann zur schlechten Gewohnheit und damit zur Sucht werden.

Page:

Einzelne Seite einer Website, ein Raum im Gebäude

Plug-In:

Kleines Zusatzprogramm, das andere Programme um Funktionen erweitert. Kann z.B. nötig sein, damit ein Browser wie der Netscape Navigator Filme im Format Real Player abspielen kann.

POP3:

Post Office Protocol Version 3: derzeit das meistgenutzte Protokoll, um eMails mittels einer Mailprogramms von einem Mailserver abzuholen. Anbieter kostenloser Mailadressen, die kein POP3 anbieten, lassen nur eine Verwaltung der Mailbox via Browser zu.

Posting:

Veröffentlichung in einem Forum oder Board. Jeder Beitrag eines Users, der zeitlich gesehen für sich alleine steht, sei es als Eröffnung eines Threads oder Antwort auf einen anderen Beitrag.

Protokoll:

Einheitliche Regeln, damit Computer miteinander kommunizieren, sprich Daten tauschen können.

Provider:

Stellen Dienstleistungen rund um das Internet zur Verfügung. Man unterscheidet:

- Zugangs-Provider, mit deren Hilfe man sich ins Internet einwählen kann (z.B. T-Online, Arcor)

- Mail-Provider, die Mailadressen zur Verfügung stellen (z.B. GMX, Web.de)

- Hosting-Provider, die Platz auf ihrem Server für die eigene Homepage anbieten (z.B. Puretec, HostEurope).

Oftmals gibt man auch alle genannten Providerleistungen in eine Hand, was allerdings fatal sein kann, wenn die Mailadresse an den Vertrag mit dem Zugangsprovider gekoppelt ist.

Proxy-Server:

Zwischengeschalteter Rechner, der Übertragungen aus dem Internet erledigt, z.B. indem er häufig abgefragte Daten zwischenspeichert, um den Netzverkehr zu reduzieren und den Aufruf von Webseiten zu beschleunigen.

Robots:

Eine Art Bienen, die im Auftrag von Suchmaschinen durch die Stadt jagen und emsig Informationen sammeln, damit die Suchmaschine auf Anfrage damit herausrückt, wo man dieses Wissen finden kann.

Router:

Kleine Kisten, die Computer zu Netzwerken zusammenschliessen und gebündelt ins Internet bringen. Gibt es auch als Software.

Server:

Computer, der anderen Rechnern in einem Netzwerk Dienste zur Verfügung stellt.

Shareware:

Programm, das im Unterschied zu Freeware bestimmten Einschränkungen unterliegt, wie z.B. reduzierter oder zeitlich begrenzter Funktionsumfang.

Signatur:

Anhang innerhalb einer eMail, der Informationen des Absenders enthält (Adresse, Sinnspruch). Auch in Foren üblich.

Site:

siehe Website

SSL:

Verschlüsselungs-Standard, um Daten im Internet sicher übertragen zu können: Secure Socket Layer. Immer dann angebracht, wenn sensible Daten übertragen werden (Providerkommunikation, Online-Banking oder -Shopping).

Suchmaschinen:

Der gute, alte Schupo an der Ecke, der einem sagt, wo man die beste Pizza herkriegt. Da es sich – wie der Name schon sagt – nicht um intelligente Wesen handelt, ist es hilfreich zu wissen, wie man am besten mit ihnen redet.

Surfer:

Jeder der das Internet betritt. Fährt mit einem Browser und schimpft über die Benzinpreise.

TCP/IP:

Protokoll für den Datenaustausch in einem Netzwerk: Transmission Control Protokoll / Internet Protokoll.

Telnet:

Siehe hier.

Thread:

Ein Thema oder Zweig innerhalb eines Boards.

Upload:

Übertragung von Dateien vom eigenen Rechner auf andere Rechner oder Server. Geschieht per Browser, FTP oder Filesharing.

URL:

Siehe hier.

User:

Englisch für Nutzer. Jeder Mensch, der auf ein Angebot im WWW zugreift, z.B. ein Forum.

Verzeichnisse:

Werden im Gegensatz zu Suchmaschinen von Menschen gepflegt und sind daher etwas langsamer. Webmaster tragen hier einen Teil der Verantwortung mit, was die Pflege der von ihnen angemeldeten Sites angeht.

WAP:

Übertragung und Darstellung speziell bearbeiteter Internetseiten für Handys: Wireless Application Protocol.

Webmaster:

Programmierer einer Website, verantwortlich für Funktionalität, Wartung des Webservers etc. – Architekt, Handwerker und Hausmeister des Gebäudes. Falls identisch mit dem Eigentümer, ist er auch für den Inhalt sprich die Einrichtung verantwortlich.

Webmasterplan:

Internet-Dienst für Webmaster mit kostenlosen Angeboten – Clearingstelle für Architekten.

Website:

Ein Internet-Projekt in seiner Gesamtheit, oft auch kurz „Site“. Das Gebäude, das ein Webmaster errichtet hat. Oder eine einzige Seite auf einer Webpräsenz.

Webspace:

Bauplatz im WWW. Ort auf einem Server, den ein Provider zur Verfügung stellt, um Webseiten anzubieten.

WWW:

Teil des Internets, riesige Stadt im globalen Dorf. Siehe Internet oder hier.

XenuLink:

Freeware-Programm, das eine Website auf funktionierende Links überprüft. Kleiner Hund, der durch das Gebäude schnüffelt und hinterher seine Beulen zählt, weil hinter scheinbaren Türen Mauern versteckt waren.

Dieser Glossar wird beständig erweitert. Sie haben sachliche Fehler entdeckt oder möchten Ihren eigenen Senf dazu geben? Dann bitte einfach in die Kommentare schreiben.

AutorInnen

Hier die MitarbeiterInnen an diesem Projekt in alphabetischer Reihenfolge und Links zu ihrer Website:

| Doerr, Frank: Koordination, Programmierung, Lektorat, Bildbearbeitung, Themenbeiträge. Zur Person: Jahrgang 1963, seit 1996 online. Tätig als Sozialpädagoge in der Jugendberufshilfe, als freischaffender Webentwickler sowie Kursleiter im Bereich EDV und Alternativmedizin. Kontakt: Wolke23.de. |

| Palotai, Sandra: Themenbeiträge, Screenshots. Zur Person: Jahrgang 1971. Dipl-Ing., Personalreferentin und Dozentin in den Bereichen Bewerbungs-, Kommunikations- und EDV-Training. Kontakt: EDV_Kurs_Frankfurt at web.de. |

Chronologie

Bislang erschienene Versionen

Version 1.6 (11.02.2019): Zusammenfassung aller Inhalte in dieses eine Dokument mit diversen strukturellen Anpassungen. Keine Überarbeitung der (veralteten) Inhalte. Inhaltlicher Stand ist weiterhin 2003.

Version 1.5.1 (14.02.2006): Übertragung der Inhalte in das Content Management System von Wolke23. Kleine Aktualisierungen, Wegfall bisheriger Startseiten der Rubriken ohne wesentliche Inhalte, Zusammenfassung von 3.1 und 3.1.1.

Version 1.5 (07.08.2003): Neue Inhalte: Smileys und Emoticons (4.5). Überarbeitung Body-Tags. Verschiedene Korrekturen. Löschung der Extra-Quellenliste. Produktion als eBook.

Version 1.4.6 (28.07.2003): Fertigstellung des Glossars, Verlinkung des Glossars auf jeder Seite, Einbau weiterer Querlinks und Korrekturen.

Version 1.4.5 (24.07.2003): Erweiterung des Glossars und Einbau weiterer Querlinks.

Version 1.4.4 (16.07.2003): Erweiterung des Glossars und Einbau erster Querlinks zwischen Artikeln und Glossar. Kleinere Korrekturen.

Version 1.4.3 (16.06.2003): Neue Inhalte: Besser mailen (3.2.2) als Zusammenfassung der Artikel „Sicherheit im Internet“ Teil 2,3 und 4 aus dem Reiki-Newsletter. Aktualisierung betroffener Seiten.

Version 1.4.2 (12.06.2003): Veränderung der Ordnerstruktur: Kategorie „Index“ für Anhänge wie Quellen, Glossar und Sitemap, dadurch Änderungen der Nummerierung im Bereich Index und Main. Neue Inhalte: Glossar (5.3). Überarbeitung der print.css sowie der Startseite der Projektinfos.

Version 1.4.1 (02.06.2003): Neuer Inhalt: Sicherheit im Internet (4.4) als Zusammenfassung und Erweiterung der Artikel „Sicherheit im Internet“ Teil 1 und 3 aus dem Reiki-Newsletter. Aktualisierung: Sitemap, Chronologie.

Version 1.4 (15.05.2003): Neuer Inhalt: Nutzung eines Browsers (4.2.1). Überarbeitung: Browser (4.2), Nutzung (4.0). Anpassung: Chronologie, Sitemap, Autorenliste, Startseite. Damit ist die erste komplette inhaltliche Überarbeitung und Erweiterung (Einbau des Tutorials von Sandra Palotai) abgeschlossen.

Version 1.3.4 (12.05.2003): Neuer Inhalt: eMail-Nutzung (3.2.1). Aktualisierung der Autorenliste und Rubrik eMail (3.2).

Version 1.3.3 (08.05.2003): In der Rubrik Nutzung wechselt „Browser“ auf 4.2 und „Suchen“ auf 4.3.Neue Inhalte: Webseiten (3.1.1) und Zugang (4.1). Kleine Korrekturen, Überarbeitung Sitemap. Links sind wieder anfängerfreundlich unterstrichen.

Version 1.3.2 (05.05.2003): Überarbeitung der Einleitung (1.0) und der Geschichte. Letztere wechselt von 2.0 auf 2.1. Neue Inhalte: Startseite für Geschichte und Struktur (2.0), Struktur des Internet (2.2). Ergänzung der Autorenliste. Korrekturen.

Version 1.3.1 (29.04.2003): Neue Farbgebung und weitere Layout-Überarbeitung. Erstellung der Sitemap. Fehlerkorrekturen.

Version 1.3 (28.04.2003): Komplette Umstrukturierung (Erstmalige Ordnerstruktur, Umbenennung der Dateinamen), Inhaltliche Korrekturen, Straffung des Quellcodes, Erweiterung der Anzeigebreite von 80% auf 95%. Neue Inhalte: Projektinfos.

Version 1.2 (20.12.2001): Korrekturen der Startseite, Änderung der Lizenz auf die GNU Open Content Licence.

Version 1.1 (15.12.2001): Erste Online-Version, reine Umsetzung der alten Projektarbeit in HTML mit Layout-Inspiration durch selfHTML, stand unter der „Public Library of Science Open Access License“.

Version 1.0 (2001): Offizielle Print-Version als Grundlage für interne MitarbeiterInnen-Schulung bei der Selbsthilfe im Taunus (SiT e.V.).

Fotonachweis: Internet Tutorial – Alan Levine Internet of Wooden Things – CC0 1.0 Universal (CC0 1.0) Public Domain Dedication

Pingback: 4.4 Nutzung – Sicherheit im Internet | Wolke23 Webdesign & SEO

Pingback: 4.4 Nutzung – Sicherheit im Internet | Wolke23 Webdesign & SEO